정 종 민 (Jeong Jongmin)

학력사항

휘문고등학교 졸업, 2008.03.01 - 2011.03.01

중앙대학교 컴퓨터공학과 졸업, 2012.03.01 - 2016.03.01

고려대학교 정보대학 소프트웨어학과, 2016.03.01 - 현재

정보시스템 보안 연구실 석사과정

Research Area

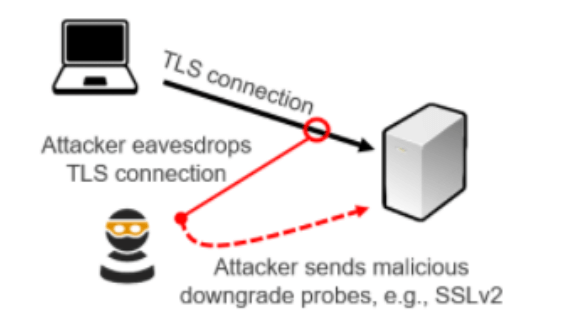

네트워크 보안 : 보안 프로토콜 취약점 (SSL/TLS) 연구

네트워크 보안 프로톨인 SSL/TLS에 존재하는 이론, 구현, 프로토콜 상의 취약점들에 대해 분류, 분석하고 이를 탐지할 수 있는 방식에 대해 연구한다. 이와 함께 이러한 취약점들로부터 안전한 프로토콜을 구현할 수 있는 방법을 연구한다.

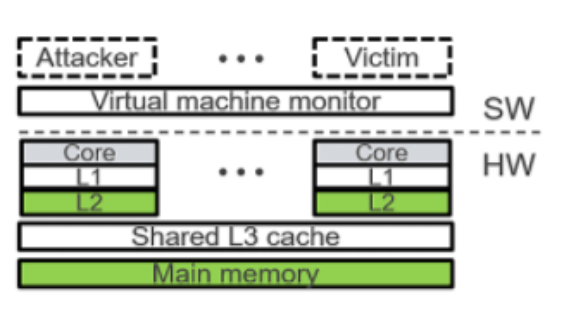

가상화 환경에서의 캐시 부채널 공격/방어 연구

클라우드와 같이 가상화 된 Multi-tenant 환경에서 메모리, 캐시 등을 공유하는데 공격자는 공유하고 있는 희생자 환경의 캐시 관찰을 통해 개인정보, 암호화 키를 얻을 수 있다. 이를 캐시부채널 공격이라 하고 이 공격과 그에 대한 방어 방식을 연구한다.

Project

IoT 소프트웨어 보안 취약점 자동 분석 기술, 2016.06.01 ~ 현재

옥스포드, 카네기멜론, ETH 등 해외 유수 대학들과 고려대학교 연구팀들이 참여한 IoT 시스템 취약점 자동 탐지 기술 개발 국제공동연구 프로젝트. 본 프로젝트는 블랙박스, 화이트박스, 네트워크 테스트로 구성되어 있으며, 네트워크 테스트 취약점(SSL/TLS) 분석 및 탐지 스캐너 개발을 담당하였다. (https://iotcube.korea.ac.kr)

가상화 라우터 플랫폼 기반 캐시부채널 공격기술 연구

프로젝트 담당자로 가상화 라우터에 존재할 수 있는 캐시 부채널 공격에 대한 가능성 연구, 캐시부채널을 통한 암호화 키 추출 공격 가능성 연구를 진행하였다.

Publication

국제 컨퍼런스 논문

논문 제목 : A practical analysis of tls vulnerabilities in korea web environment (주저자)

컨퍼런스 명 : WISA (International Workshop on Information Security Applications) 2016

연구내용 요약 : 네트워크(SSL/TLS) 취약점 스캐너 개발, 스캐너를 사용하여 한국 공기업 사이트 291곳과 방문자 TOP 100 웹 사이트에 대한 네트워크 취약점 분포 분석 조사 후 결과를 외국 사이트들과 비교

관련 뉴스기사 : http://www.etnews.com/20160906000324

국내 저널 논문

논문 제목 : 포그 컴퓨팅 환경에서의 보안 및 프라이버시 이슈에 대한 연구 (공동저자)

논문지 명 : 한국통신학회논문지

연구내용 요약 : IoT 디바이스를 위한 Fog 환경에서 발생하는 보안 요구사항 정립 및 프라이버시 분야에 대한 연구

국제 컨퍼런스 포스터

포스터 명 : Cookie Theft Attacks in HTTPS by Invalidating Cookie Flags (공동저자)

컨퍼런스 명 : USENIX Security Symposium 2017

내용 요약 : HTTP 쿠키 플래그들 중에서 Secure 플래그를 지우는 공격을 통해 암호화 된 쿠키 정보 탈취

주요 개발 프로젝트

여행 관련 안드로이드 앱 개발

사용 기술 : Android Studio (Java)

오버워치 전적검색 웹사이트 배드워치(bad.watch) 서비스 웹 프론트 개발

사용 기술 : React.js

연구실 홈페이지 개발 (isslab.korea.ac.kr) + 어드민 페이지

사용 기술 : Express (node.js) + HTML/CCS (bootstrap) + jQuery + Mongodb

주요 사용 언어/프레임워크

Java

안드로이드 앱 개발

네이티브 앱, Swing GUI 개발

숙련도 중상

Node.js

Express 프레임워크 사용

MongoDB 연동한 웹페이지 개발 경험

숙련도 : 중

C / C++

네이티브 앱 개발, GUI(MFC) 개발

숙련도 : 중

사용 경험 언어/프레임 워크

사용 경험 언어 : React.js, PHP

사용 경험 프레임워크 : Spring(java)

주요 활동

Twenty Network 자기경영 동아리 서포터즈, 2012.03 - 2013.12

5대경영 (자아경영, 시간경영, 인맥경영, 취미경영, 지식경영) 아래 여러 프로그램들을 기획 및 참여

SecurityPlus Union Academy 대학정보보안커뮤니티, 2014.03 - 2016.03

보안에 관련 된 여러 스터디 (포렌식, 웹해킹, 안드로이드 보안, 모의해킹) 에 참여, 컨퍼런스 주최 및 참여

NEXTERS IT 연합동아리, 2015.07 - 2016.07

개발자로 참여하였고 디자이너와 팀을 이루어 어플리케이션을 개발함

여행 관련 안드로이드 어플리케이션, 오버워치 전적검색 웹사이트 배드워치 개발

SecurityPlus 보안 커뮤니티, 2016.03 - 현재

현업에 종사하고 있는 사람들과의 보안에 관련 된 여러 정보 공유

컨퍼런스 주최 및 참여

제 3회 암호기술 전문인력 양성과정, 2017.02 - 현재

매달 암호기술에 관련한 교육과 그에 필요한 리버싱 스터디, 실습 등을 진행